Esta vez voy a hablar de Mikrotik. Les dejo la intro de esta serie de cursos que inicié.

En los años que llevo trabajando en sistemas hay preguntas que se repiten a menudo.

Cómo configurar un router para conectar a internet o cómo hacer un forward de puertos desde la WAN a un servidor o configurar un dhcp o como dar seguridad con un firewall, etc.

Por eso me decidí a escribir una serie de tutoriales con buenas prácticas y ejemplos claros para implementar en pequeñas y grandes empresas.

La idea es arrancar desde cero: desde que compramos el router para conectar internet hasta configurar VLANs y una DMZ segura en una red corporativa o de pyme.

Trataré también de tocar temas como VPNs y su seguridad; y firewall avanzado para prevenir ataques desde el exterior/interior y mitigar el efecto de ransomwares y virus.

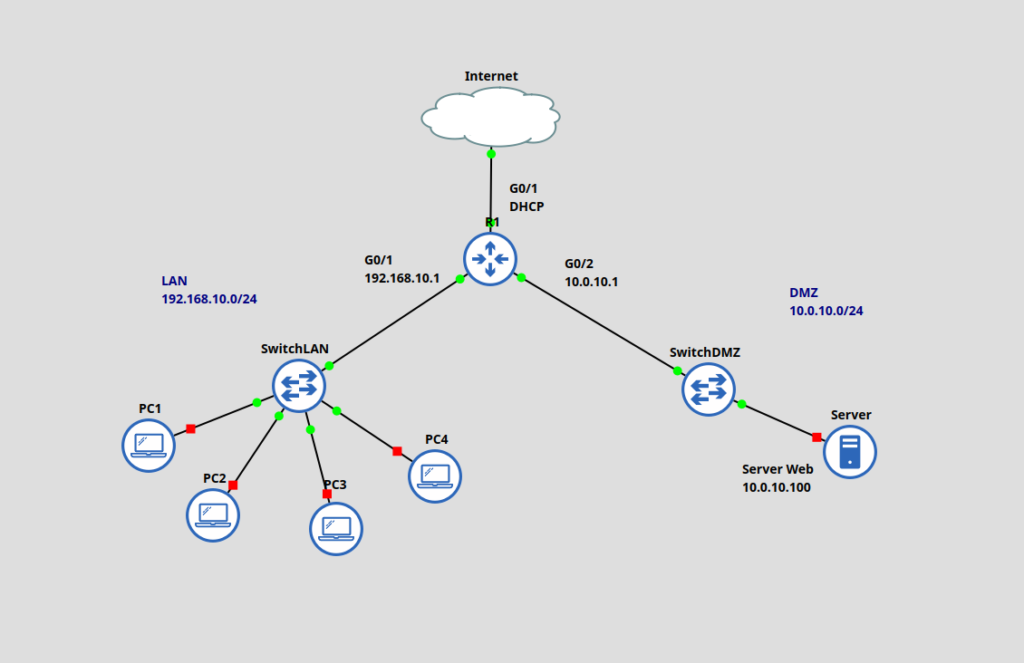

En el ejemplo anterior armamos el siguiente laboratorio para conectar a internet a una pequeña red empresarial.

La idea es que esta pequeña red(que haremos crecer) siga las buenas prácticas hasta convertirse en una gran y profesional red corporativa.

En este ejemplo tenemos un Router que nos conectará al mundo a través de internet, un servidor web interno de nuestra empresa, que usaremos para que la gente pueda conocer nuestra corporación desde cualquier lugar del planeta y algunos pcs que usará Administración, Finanzas, Recursos Humanos, etc en nuestro edificio principal.

Configurando el Router

Antes que nada trabajeremos con el Router sin configuración por defecto, así que restablezcan el dispostivo y quiten la configuración por defecto. Desde la consola pueden hacerlo con.

/system/reset-configuration no-defaults=yes

Ahora si, a loguearse.

#Configuraremos el Nombre

/system/identity/set name=R1

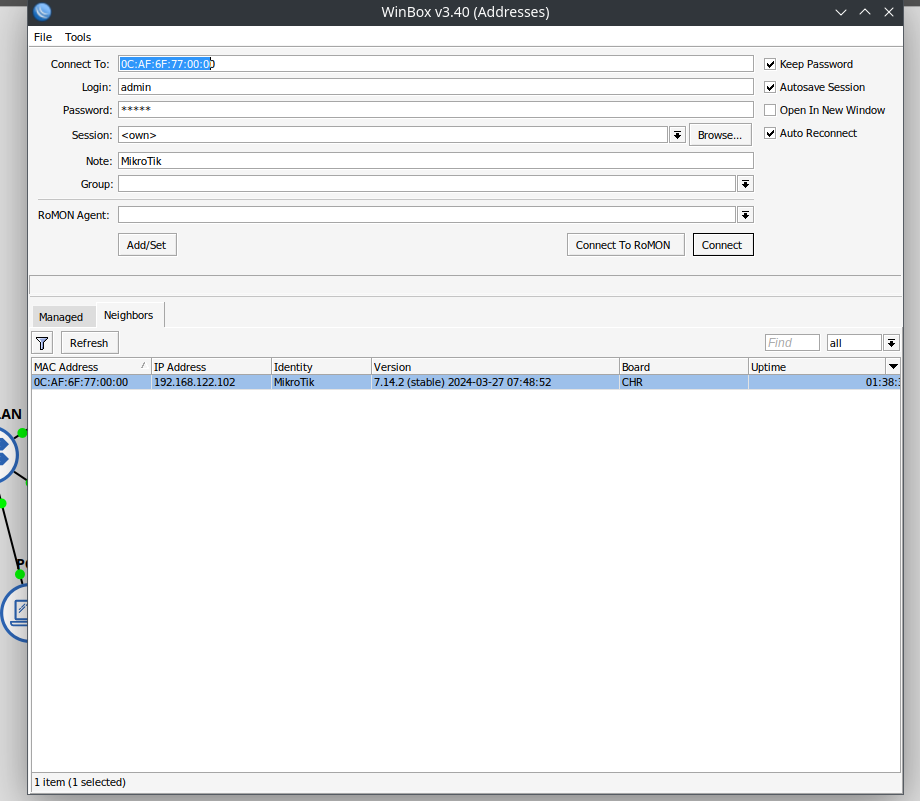

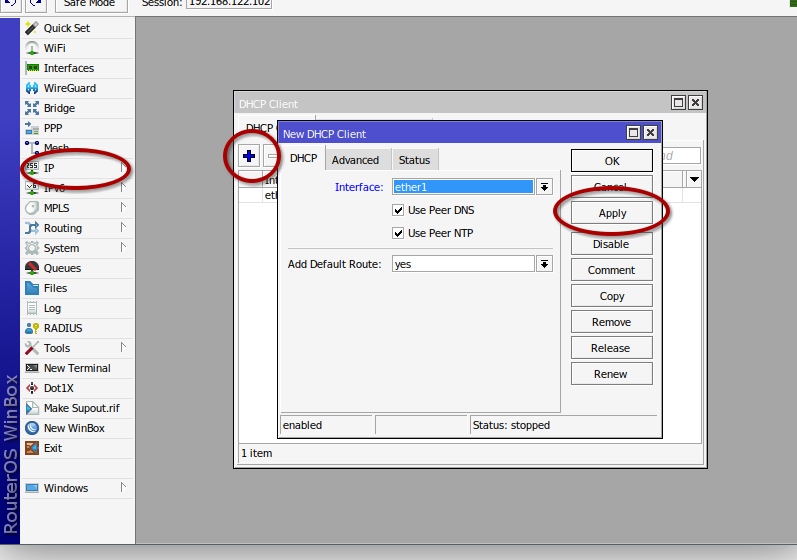

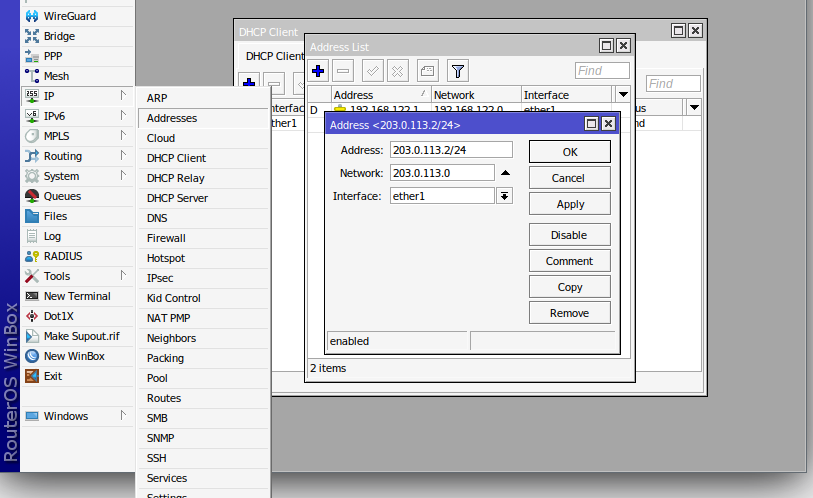

Configuraremos la IP de la Ether1 que nos conectará a Internet. Si es DHCP haremos

/ip/dhcp-client/add interface=ether1

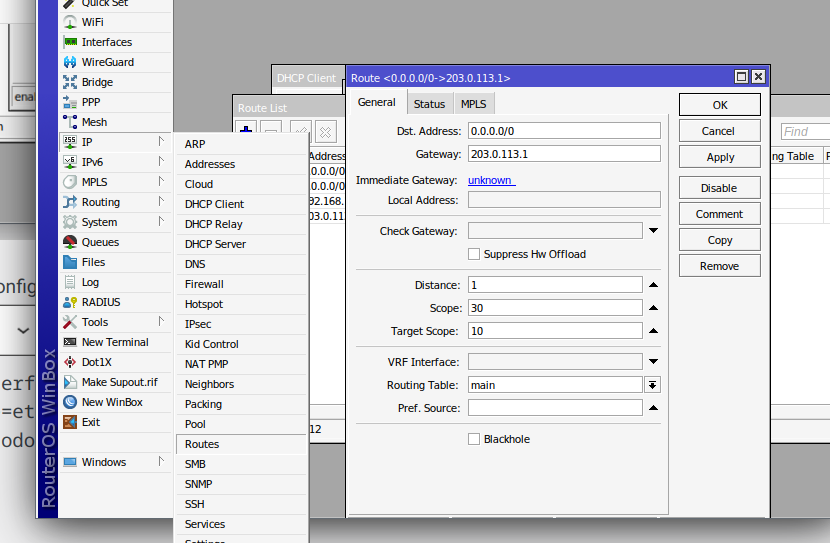

O si tiene una ip fija deberemos configurarla en esa interfaz y luego agregar el ruteo correspondiente hacia la puerta de enlace.

#Agregamos la ip a la interfaz /ip/address/add interface=ether1 address=203.0.113.2/24 #Agregamos el routeo de todo lo que va a internetip route/add dst-address=0.0.0.0/0 gateway=203.0.113.1

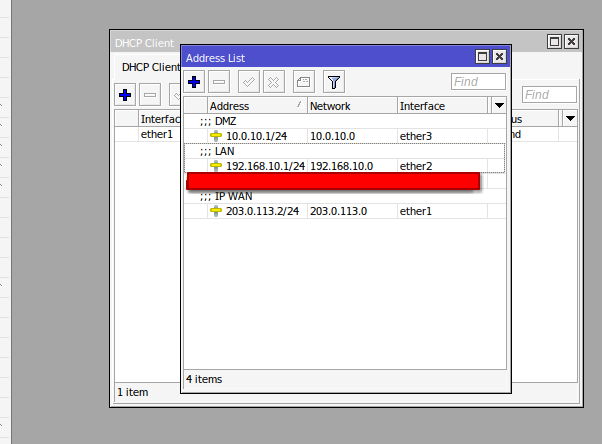

Ahora agregaremos ips a la interfaz LAN y DMZ.

LAN: 192.168.10.1/24

DMZ: 10.0.10.1/24

ip address/add interface=ether2 address=192.168.10.1/24 comment=LAN

ip address/add interface=ether3 address=10.0.10.1/24 comment=DMZ

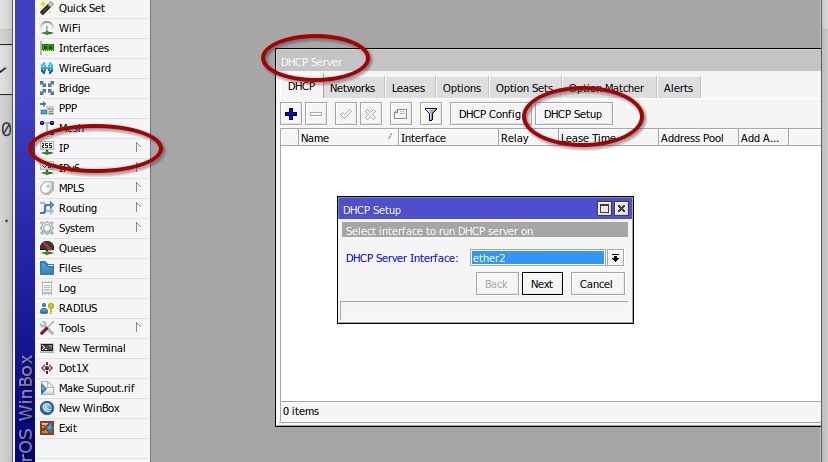

Listo, los DHCP ahora son parte de un trencito de opciones que daremos si a todo!.

/ip/dhcp-server/setup

Select interface to run DHCP server on

dhcp server interface: ether2

Select network for DHCP addresses

dhcp address space: 192.168.10.0/24

Select gateway for given network

gateway for dhcp network: 192.168.10.1

Select pool of ip addresses given out by DHCP server

addresses to give out: 192.168.10.2-192.168.10.254

Select DNS servers

dns servers: 8.8.8.8

Select lease time

lease time: 1800

/ip/dhcp-server> setup

Select interface to run DHCP server on

dhcp server interface: ether3

ether3

dhcp server interface: ether3

Select network for DHCP addresses

dhcp address space: 10.0.10.0/24

Select gateway for given network

gateway for dhcp network: 10.0.10.1

Select pool of ip addresses given out by DHCP server

addresses to give out: 10.0.10.2-10.0.10.254

Select DNS servers

dns servers: 8.8.8.8

Select lease time

lease time: 1800

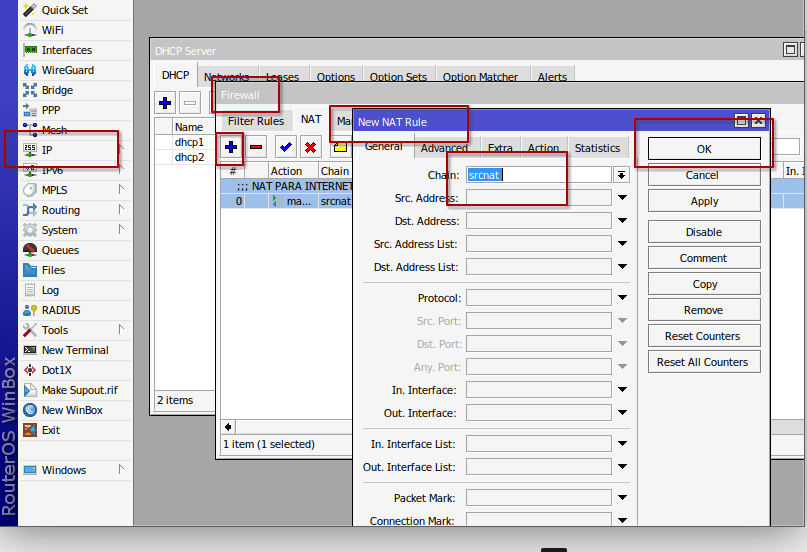

Perfecto, ya tenemos el DHCP corriendo en cada red, internet funcionando en el router pero nuestros clientes todavía no tienen internet. Hay que configurar el NAT.

Para esto deberemos enmascarar/reemplazar la ip de la LAN con la de la WAN para poder salir a internet. Modificaremos el encabezado ip de origen: SRCNAT

/ip/firewall/nat/add chain=srcnat action=masquerade comment="INTERNET-NAT"

Ya nuestros equipos pueden acceder a internet. Nuestra red principal ya está configurada.

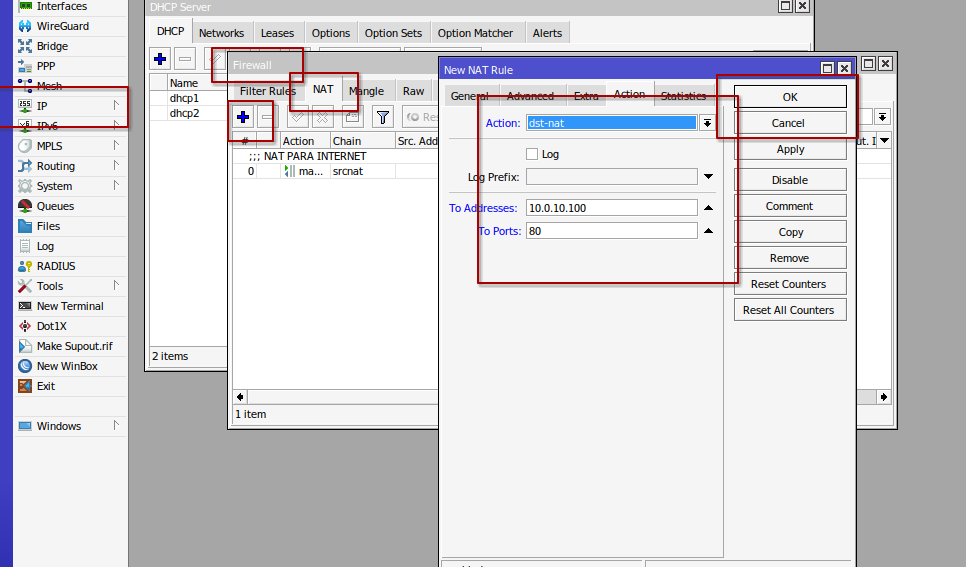

Nos falta hacer el PAT del puerto 80 a nuestro webserver para tener presencia en internet. La ip de nuestro webserver es 10.0.10.100/24 y tiene que tener, obviamente, la puerta de enlace correspondiente: 10.0.10.1.

Todo lo que entre por la WAN(ether1) con destino puerto 80 lo redireccionaremos hacia el 10.0.10.100 al puerto 80.

/ip/firewall/nat/add chain=dstnat protocol=tcp dst-port=80 action=dst-nat to-addresses=10.0.10.100 to-ports=80

Cómo en la versión anterior, por el momento, no vamos a fijar la ip desde el dhcp de nuestro equipo; la vamos a poner manualmente de forma estática. Más adelante nos adentremos en como administrar el DHCP desde cada router.

La idea de esta serie de tutoriales es que puedan crecer con la administración de un router en su empresa desde 0 solucionando estos problemas comunes.

Si de casualidad tienen switches Mikrotik y no tienen configuración default pueden convertirlos en switches operativos rapidamente creando el bridge y los puertos anexos.

/system/identity/set name=SwitchLAN

/interface/bridge/add name=bridge1

/interface/bridge/port/add interface=all

[…] el laboratorio https://www.nerdadas.com/blog/?p=1174 configuramos un router con DHCP, NAT, PAT, una LAN y una DMZ. Ahora vamos a incluir una regla para […]

[…] será nuestro LAB. Si ya leiste https://www.nerdadas.com/blog/conexion-basica-de-un-router-mikrotik-a-internetnatpatdhcpdmz/ me voy a ahorrar explicarte generalidades de los comandos de Mikrotik. Igualmente, cada comando […]